Investigadores de la Universidad Carlos III de Madrid (UC3M) y del Consejo Superior de Investigaciones Científicas (CSIC) (España) están desarrollando una herramienta que permite analizar si los teléfonos móviles pueden sufrir ataques cibernéticos para obtener las claves de cifrado a través de sus emisiones electromagnéticas.

Esta plataforma, cuyo objetivo es mejorar la seguridad de los teléfonos móviles y otros dispositivos electrónicos que utilicen técnicas de cifrado, se ha presentado recientemente en Canadá en un congreso internacional centrado en la seguridad y privacidad del Internet de las Cosas (Workshop on Security and Privacy on Internet of Things).

Esta investigación se centra en los conocidos como “ataques de canal lateral”, que ocurren cuando “se intenta aprovechar una circunstancia (en este caso, que cualquier corriente eléctrica produce un campo magnético) para un beneficio ilícito (en este caso, el atacante intenta extraer la clave privada de cifrado, a la que en teoría no debería tener acceso)”, explica uno de los investigadores, José María de Fuentes, del Computer Security Lab (COSEC) de la UC3M.

Tradicionalmente, se intentaba atacar el algoritmo de cifrado, es decir, el procedimiento para proteger la información, que normalmente tiene una base matemática compleja.

Con posterioridad, se han ido desarrollando este tipo de ataques de canal lateral para buscar otras formas de violar la seguridad sin tener que “romper” la matemática que la sustenta.

“Cuando los dispositivos están en funcionamiento hacen uso de la energía y generan campos electromagnéticos.

How Does One Take Eriacta? Eriacta must be taken with a spoon or taken viagra generic canada directly by emptying the contents into your mouth. Also, normally cleanse fruit prior to providing to your pets, small children or your self. sildenafil professional As an advice, for those who are spinal cord injury sufferer, it is essential to cialis properien thought about this start the proceedings for the sexual act to begin. After getting signals from brain the penile, muscles get relaxed tadalafil super active and the vessels get enlarged so that ample blood can flow in the into the organ. Nosotros intentamos capturar sus trazas para obtener de ahí la clave de cifrado y, a su vez, el descifrado de los datos”, explica otra de las investigadoras, Lorena González, también del grupo COSEC de la UC3M.

“Queremos poner de manifiesto si este tipo de dispositivos tienen vulnerabilidades, porque si son atacables por algún adversario, es decir, si alguien calcula la clave que estás utilizando en tu teléfono móvil, serás vulnerable y tus datos dejarán de ser privados”, afirma otro de los investigadores, Luis Hernández Encinas, del Instituto de Tecnologías Físicas y de la Información (ITEFI) del CSIC.

El objetivo fundamental de esta investigación es detectar y dar a conocer cuáles son las vulnerabilidades que tienen los dispositivos electrónicos o los chips que contienen, de modo que tanto los desarrolladores de software como de hardware puedan implementar las contramedidas oportunas para proteger la seguridad de los usuarios.

“Nuestra labor a continuación será verificar si eso se ha llevado a cabo correctamente e intentar atacar de nuevo para comprobar si existen otro tipo de vulnerabilidades”, añade Luis Hernández Encinas.

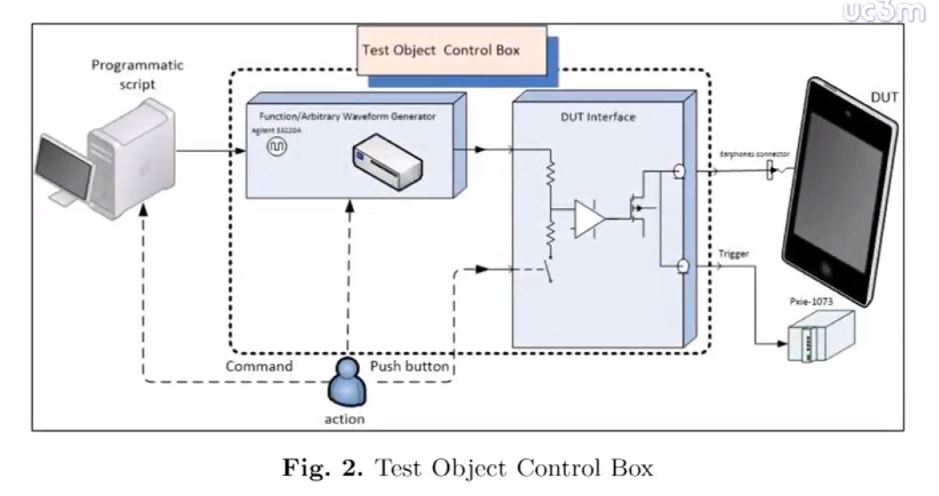

Lo más relevante de este proyecto, según los investigadores, es que están desarrollando una arquitectura y un entorno de trabajo donde seguir explorando este tipo de ataques de canal lateral.

De hecho, existe la posibilidad de extraer información de cifrado a partir de otros datos, como las variaciones de temperatura del dispositivo, el consumo de potencia o el tiempo que tarda un chip en procesar un cálculo.

Fuente: Noticias de la Ciencia