Hay una lista cada vez mayor de formas en que los dispositivos móviles pueden ser pirateados, lo que significa que debemos estar cada vez más atentos a la seguridad.

Pero ahora, incluso algo que parece tan inocuo como dejar el teléfono en una mesa puede resultar en un hack.

Investigadores demostraron que alguien puede acceder a su teléfono pirateando su asistente inteligente a través de comandos de voz inaudibles para los humanos.

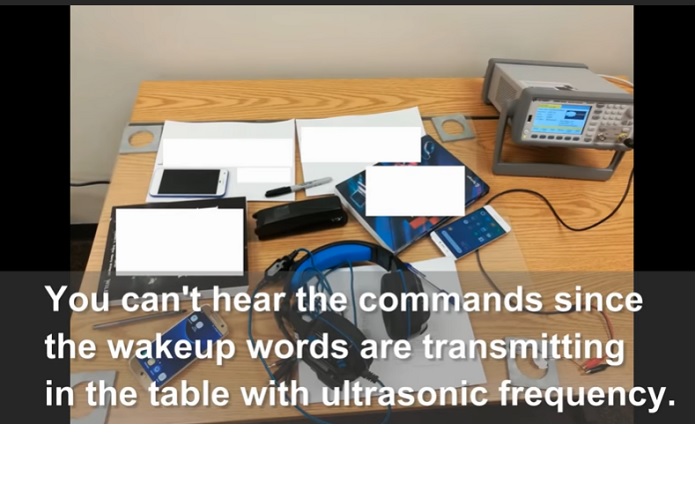

El SurfingAttack, como se llama el ataque, fue desarrollado por un equipo de investigadores de la Universidad Estatal de Michigan, la Academia de Ciencias de China, la Universidad de Nebraska-Lincoln y la Universidad de Washington en St. Louis, Mo.

Esencialmente, si alguna vez escuchó su teléfono sonar ruidosamente sobre una mesa cuando suena la alarma silenciosa, ya has experimentado cómo funciona este ataque.

Se requiere un hardware especial, pero el ingrediente clave es un transductor piezoeléctrico de US$5 que puede generar vibraciones que están fuera del alcance de la audición humana.

Cuando se conecta a un generador de señal y luego se monta en una delgada pieza de vidrio o metal que se puede ocultar debajo de un mantel, el transductor puede impartir vibraciones ultrasónicas, haciendo que el material vibre y genere sonidos que las personas no pueden escuchar.

Los sonidos no son solo tonos; también pueden ser palabras e instrucciones que los micrófonos sensibles de los dispositivos móviles pueden detectar fácilmente, lo que activa el asistente inteligente de un dispositivo cuando está configurado para responder a comandos de voz.

Tal vez está pensando: “¿Y qué? Los hackers pueden usar mi teléfono para verificar el clima, ¿a quién le importa?“

Pero desafortunadamente, los asistentes inteligentes se han integrado tanto en los sistemas operativos de los dispositivos móviles que los piratas informáticos pueden realizar algunas acrobacias bastante irritantes: realizar llamadas de larga distancia que acumulan rápidamente cargos no deseados y secuestrar mensajes de texto, lo que podría dar acceso a los piratas informáticos a la verificación de códigos si su número de teléfono se utiliza como parte de un proceso de verificación de dos factores.

El proceso SurfingAttack también se basa en un micrófono cercano oculto para escuchar las respuestas del asistente inteligente de un dispositivo objetivo, o mensajes de texto que se pueden leer en voz alta utilizando las opciones de manos libres diseñadas para ser más seguras para los conductores.

Después de hacer contacto con un asistente inteligente, se pueden pasar comandos adicionales para reducir el volumen del teléfono inteligente, de modo que sea demasiado silencioso para que alguien en una oficina bulliciosa realmente escuche que su dispositivo tiene una conversación unidireccional, lo que permite que el truco pase desapercibido para varios minutos, tal vez incluso más si el propietario del dispositivo está distraído.

Algunos materiales funcionan mejor que otros para conducir las señales ultrasónicas a un dispositivo, pero los investigadores usaron una placa de aluminio para usar el SurfingAttack desde una distancia de 9 metros, permitiendo que el otro equipo requerido se oculte fácilmente fuera de la vista.

Sin embargo, encontraron varias formas de frustrar el ataque, además de deshabilitar la función de escucha constante de su asistente inteligente y requerir que se active manualmente.

Los manteles más gruesos amortiguan las señales ultrasónicas hasta el punto en que los comandos de voz no pueden ser entendidos por un dispositivo, al igual que las fundas de teléfonos inteligentes más resistentes diseñadas para proteger contra caídas y absorber impactos.

Fuente: Gizmodo